Pokazali smo vam kako daljinski pokrenuti WOL pomoću "Port Knocking" na vašem usmjerivaču. U ovom ćemo članku pokazati kako ga koristiti za zaštitu VPN usluge.

Slika od Aviad Raviv & bfick.

Ako ste upotrijebili DD-WRT-ovu ugrađenu funkcionalnost za VPN ili imate drugi VPN poslužitelj u svojoj mreži, možda cijenite sposobnost da ga zaštitite od napada bratske sile tako što ćete je sakriti iza sekvence kucanja. Na taj ćete način filtrirati skriptne kiddies koji pokušavaju dobiti pristup vašoj mreži. Uz to, kao što je navedeno u prethodnom članku, kopiranje lutaka nije zamjena za dobru lozinku i / ili sigurnosnu politiku. Ne zaboravite da s dovoljno strpljenja napadač može otkriti slijed i izvršiti napad.

Također imajte na umu da je nedostatak implementacije to da kad se bilo koji VPN klijent želi spojiti, morat će pokrenuti nokautunaprijed i da ako ne mogu dovršiti slijed iz bilo kojeg razloga, uopće neće moći VPN.

Kako bismo zaštitili VPN uslugu, prvo ćemo onemogućiti svu moguću komunikaciju s njom blokiranjem instantirajuće luke 1723. Da bismo postigli ovaj cilj koristit ćemo iptables. To je zato što je komunikacija filtrirana na najsuvremenijim Linux / GNU distribucijama općenito i osobito na DD-WRT-u. Ako biste željeli više informacija o iptablesu, pogledajte njegov unos wikija i pogledajte naš prethodni članak o toj temi. Nakon što je usluga zaštićena, izradit ćemo naredbu za nakupljanje koji bi privremeno otvorio VPN instancirajući priključak i automatski ga zatvorio nakon konfiguriranog vremena, pričvršćenjem već uspostavljene VPN sesije.

Napomena: U ovom vodiču koristimo PPTP VPN uslugu kao primjer. Uz to, isti postupak se može koristiti za druge vrste VPN-a, samo ćete morati promijeniti blokiranu luka i / ili vrstu komunikacije.

Omogućuje pucanje.

Zadano "Block new VPNs" pravilo na DD-WRT-u

Dok će ispod isječak "koda" vjerojatno raditi na svakom, samo-poštujući, iptables pomoću Linux / GNU distribucije, jer postoji toliko mnogo varijanti vani ćemo samo pokazati kako ga koristiti na DD-WRT-u. Ništa vas ne sprečava, ako želite, da ga implementirate izravno na VPN okvir. Međutim, kako to učiniti, izvan opsega ovog vodiča.

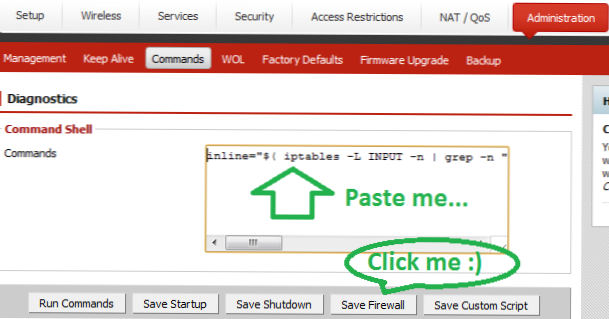

Budući da želimo povećati Vatrozid usmjerivača, logično je da ćemo dodati skriptu "Firewall". Učinivši to, uzrokovalo bi izvršavanje naredbe iptables svaki put kada se vatrozid osvježuje i na taj način čuvanje našeg povećanja na mjestu za čuvanje.

Iz web-GUI-a DD-WRT:

inline = "$ (iptables -L INPUT -n | grep -n" stanje RELATED, ESTABLISHED "| awk -F: 'print $ 1')"; inline = $ (($ inline-2 + 1)); iptables -I INPUT "$ inline" -p tcp --port 1723 -j DROP

Što je to "Voodoo" naredba?

Gore navedena "voodoo magic" naredba čini sljedeće:

KnockD konfiguracija

Moramo stvoriti novu sekvencu pokretanja koja će omogućiti stvaranje novih VPN veza. Da biste to učinili, uredite knockd.conf datoteku izdavanjem u terminalu:

vi /opt/etc/knockd.conf

Dodajte na postojeću konfiguraciju:

[Omogućuju-VPN]

sekvenca = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables -I INPUT 1 -s% IP% -p tcp -port 1723 -j PRIHVAT

cmd_timeout = 20

stop_command = iptables -D INPUT-% IP% -p tcp -port 1723 -j PRIHVAT

Ova konfiguracija će:

Autorsavjetima

Dok bi trebali biti postavljeni, postoji nekoliko točaka koje osjećam da treba spomenuti.

Tko smeta moju sna?